一、什么是漏扫?

漏洞扫描是指基于 CVE、CNVD、CNNVD 等漏洞数据库,通过专用工具扫描手段对指定的远程或者本地的网络设备、主机、数据库、操作系统、中间件、业务系统等进行脆弱性评估,发现安全漏洞,并提供可操作的安全建议。

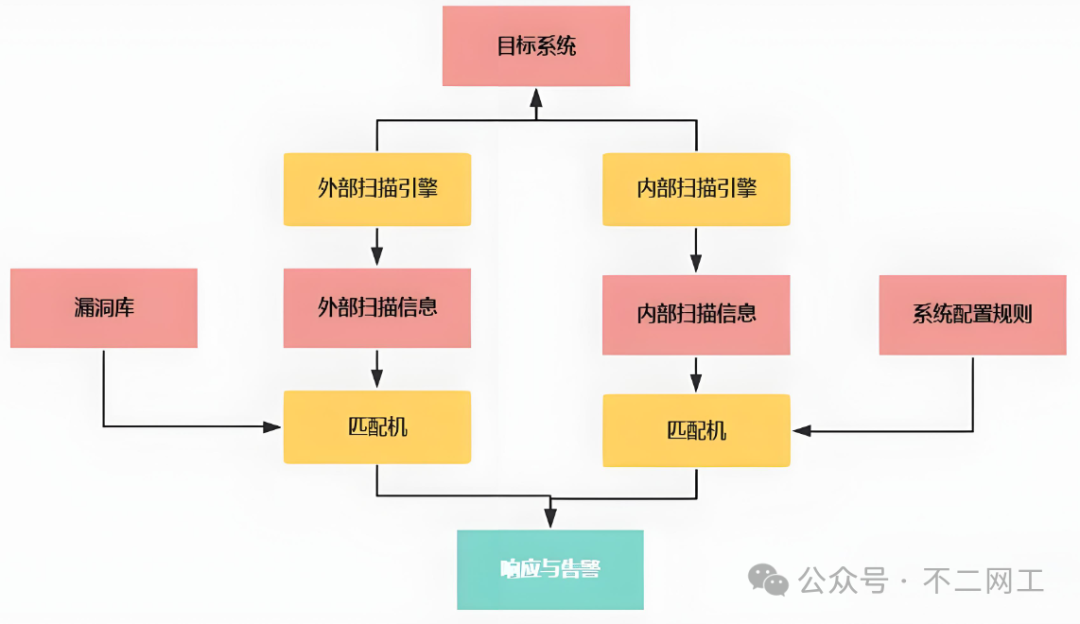

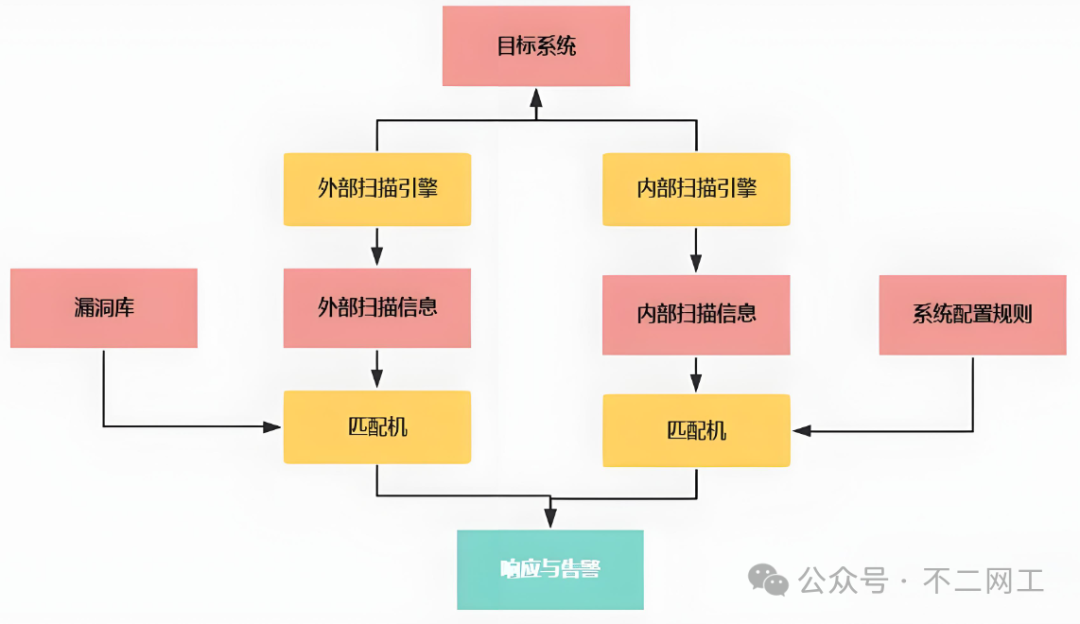

外部扫描引擎通过远程检测目标主机TCP/IP不同端口的服务,记录目标的回答,通过这种方法可以搜集到很多目标主机的各种信息 (比如: 是否能用匿名登录,是否有可写的 FTP目录,是否能用TELNET, HTTPD是用 root还是nobody 在运行 ) 。在获得目标主机TCP/IP端口和其对应的网络访问服务的相关信息后,与漏洞库中的漏洞规则进行匹配 ,满足匹配条件则视为漏洞。

内部扫描引擎通过root身份登录目标主机 ,记录系统配置的各项参数,分析配置的漏洞,同时对重要文件的完整性以及日志进行审计。通过这种方法,可以搜集到很多目标主机的配置信息,在获得目标主机配置信息的情况下,将之与系统配置规则库中的配置规则进行匹配,凡不满足者即视为漏洞。

三、为啥需要漏扫设备?

合规要求:随着网安法、等级保护2.0的发布,合规监管单位也对漏洞管理提出了明确的要求。其中网络安全法第二十五条,明确提出网络运营者应当及时处置系统漏洞、计算机病毒、网络攻击、网络入侵等安全风险。等级保护2.0中,漏洞和风险管理章节中也明确要求“应采取必要的措施识别安全漏洞和隐患,对发现的安全漏洞和隐患及时进行修补或评估可能的影响后进行修补。应开展日常的漏洞检查,应能发现可能存在的已知漏洞,并在经过充分测试评估后,及时修补漏洞”。除此之外,在网安、网信、行业监管部门每年组织的网络大检查中,漏洞也作为关键必查项,一旦发现漏洞,一般会出具警示函、通报函或其他行政监管措施。

安全要求:安全漏洞数量越来越多。近年来,安全漏洞呈不断上升的态势。根据国家信息安全漏洞共享平台(CNVD)统计,2020年,CNVD共收录通用软硬件漏洞19964个。其中,高危漏洞6906个(占34.6%)、中危漏洞10633个(占53.3%)、低危漏洞2425个(占12.1%)。较2019年漏洞收录总数16050环比增加24.39%。根据国际著名的安全漏洞库(CVE)统计,CVE 每年新增收录漏洞数从 2016 年的 6.53 万,2017年 的 10.95 万,2018 年的 12.3 万,到 2019 年的11.63 万。从累年收录数据来看,总体漏洞上升趋势明显,漏洞数量越来越多,随着人工大模型等IT信息发展,安全漏洞危害越来越大。四、漏扫具备啥功能?

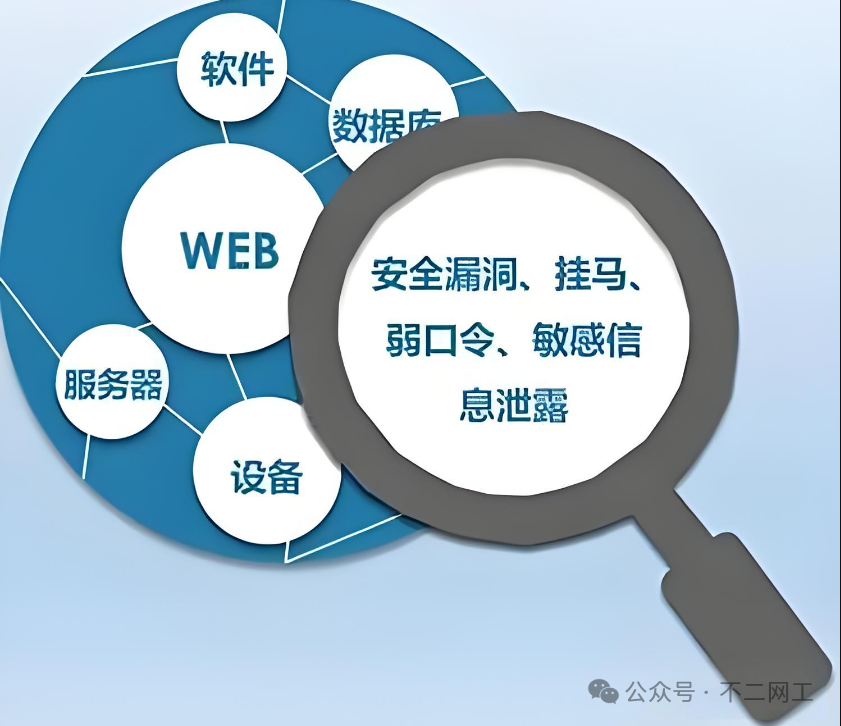

资产自动发现:对设备操作系统、端口、服务、组件等企业资产进行高效识别,帮助企业发现未知资产、管控现有资产。Web漏洞检测:支持SQL注入、命令注入、代码注入、文件包含、XSS 攻击、CSRF 等常见的数十种漏洞类型,为网站安全保驾护航。除Web外其他组件,0day/1day/Nday 漏洞检测,数据库漏洞、操作系统漏洞、软件服务漏洞、IOT设备漏洞、路由器漏洞、摄像头漏洞、工控设备漏洞。弱口令检测:对资产组件进行弱口令扫描,包括 FTP、SSH、RDP、MySQL、ORACLE、IMAP、MEMCACHE、Redis 等数十项内容。风险评估报表:针对扫描结果形成全面多维的风险扫描报告,涵盖漏洞检测与内容风险,并可提供专业修复建议。五、openvas开源漏扫推荐

5.1镜像下载:

https://files.greenbone.net/download/VM/gsm-trial-20.08.4.iso

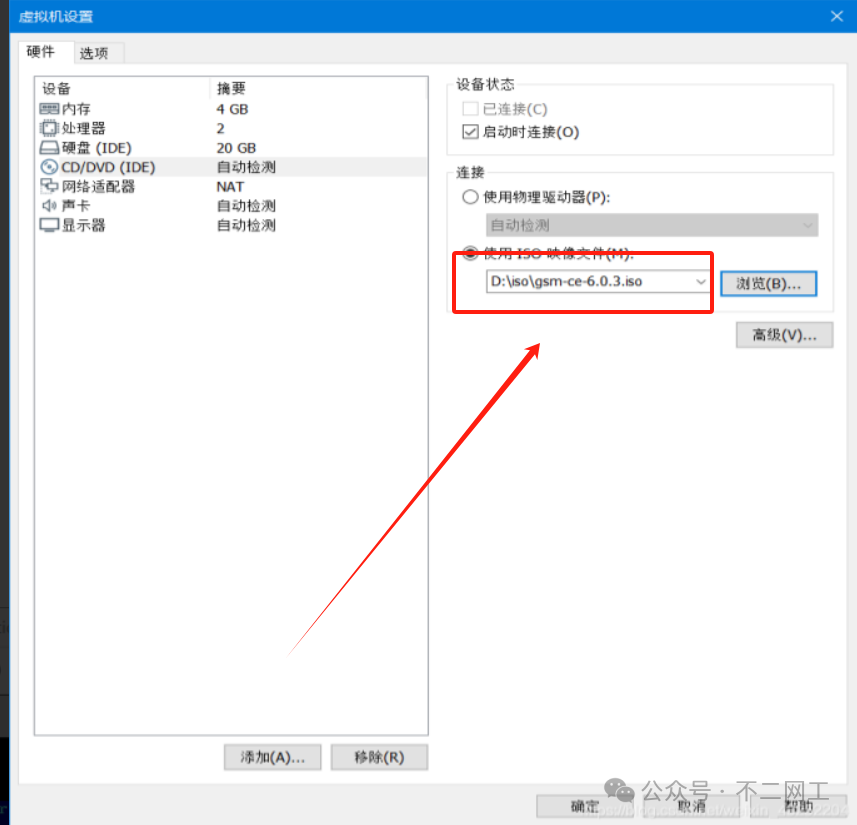

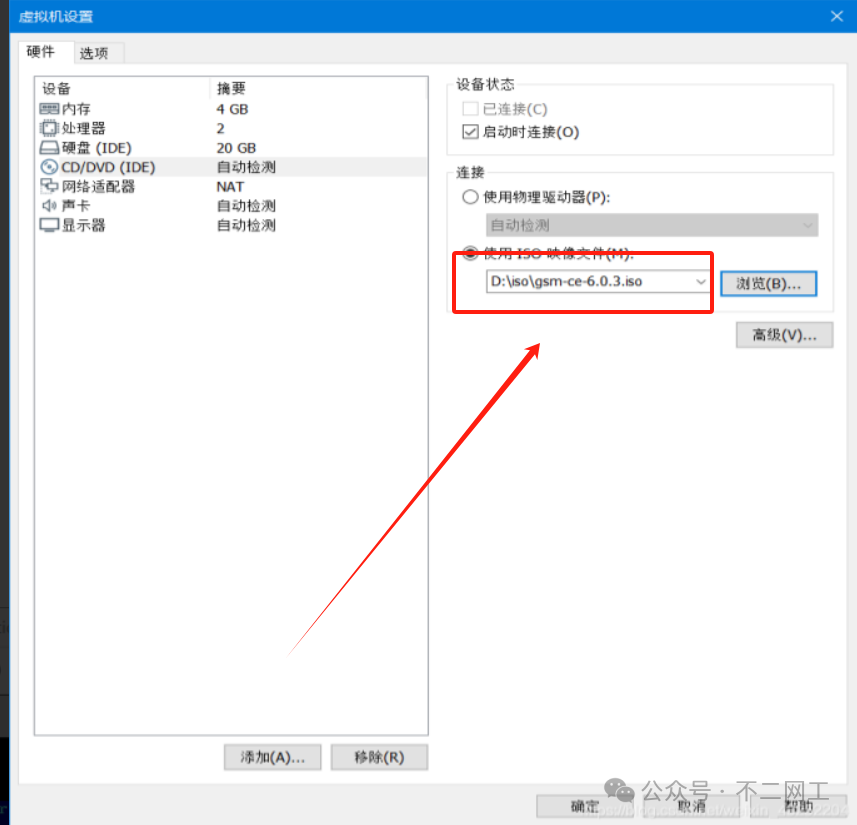

5.2新兼虚拟机,导入镜像,然后按照提示进行下一步即可

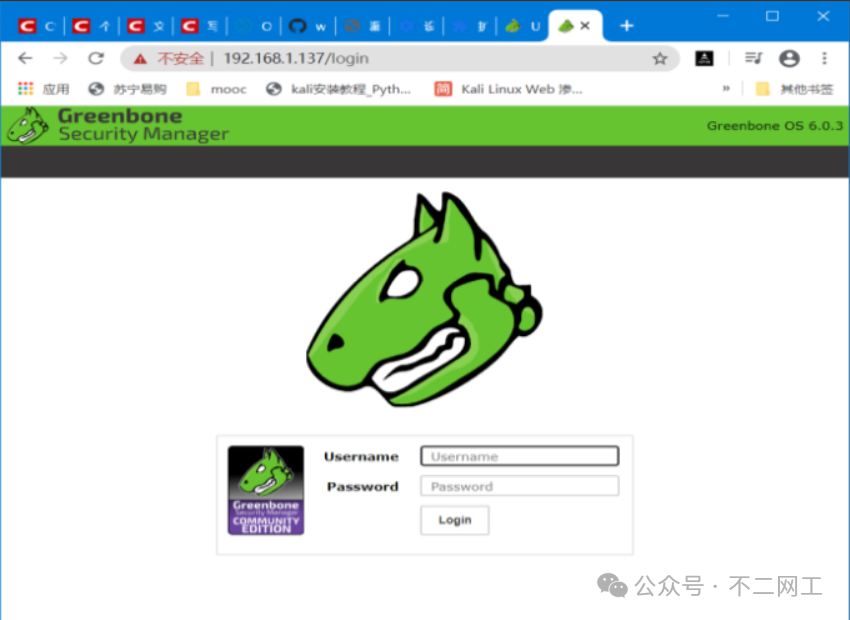

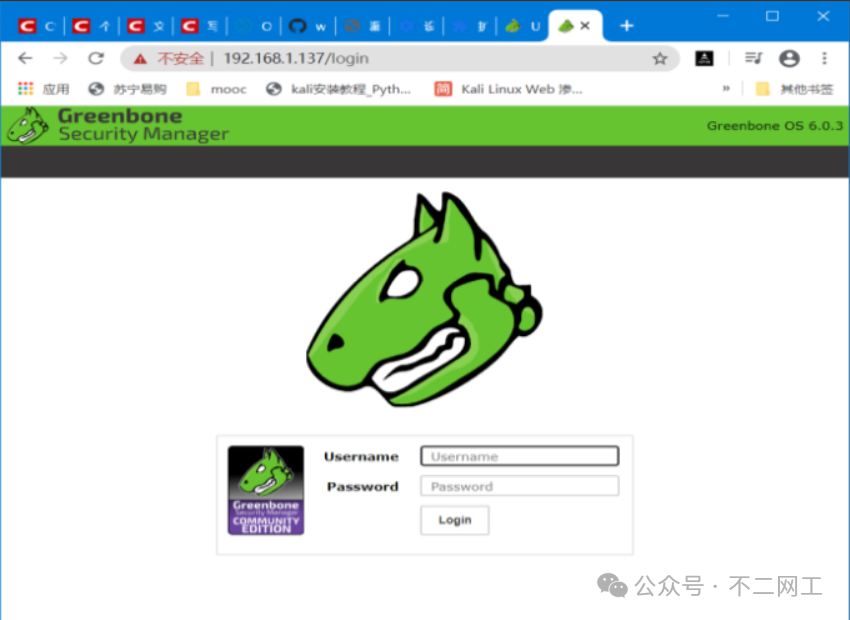

5.3打开浏览器访问https://IP。账号密码admin/123456

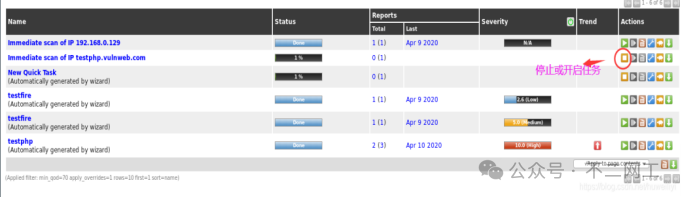

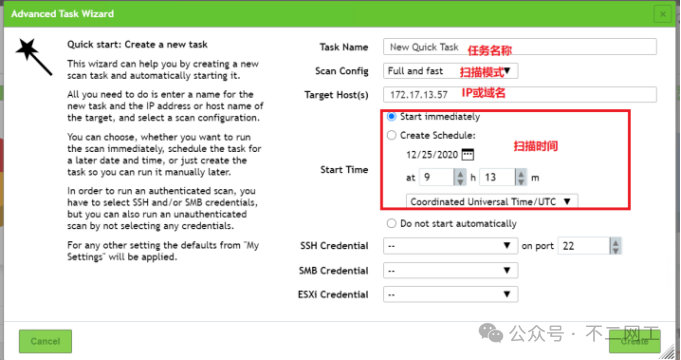

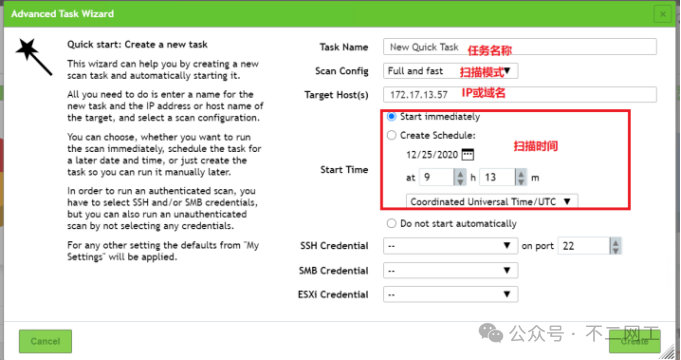

5.4新建扫描任务

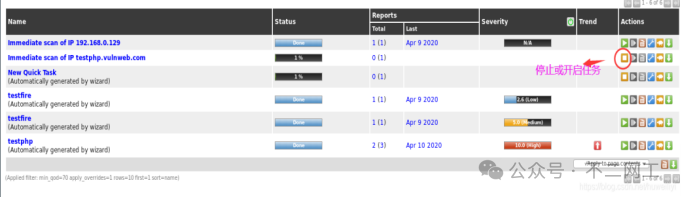

5.5启动扫描