2024 年 5 月,卡巴斯基实验室发现了一个专门针对意大利用户的复杂恶意软件活动。该活动对于网络犯罪活动来说并不常见,它只针对意大利受害者,部署了一种名为 SambaSpy 的新远程访问木马 (RAT)。使该活动脱颖而出的是攻击者确保其恶意软件仅感染意大利语用户的精确性,正如卡巴斯基的最新报告所详述的那样。

虽然许多恶意软件活动针对广泛的地理区域,但该活动专门设计用于仅感染意大利用户。在感染链的多个阶段,实施了检查以验证系统语言是否设置为意大利语。如果目标不符合这些标准,恶意软件就会简单地停止执行,表现出高度的定制性。

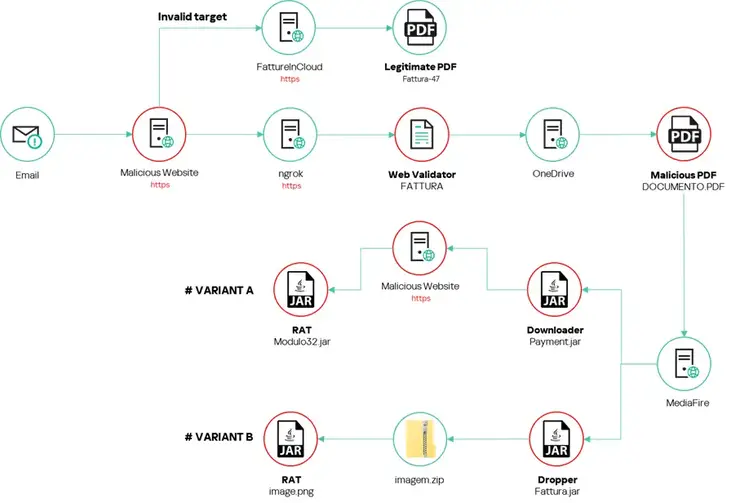

SambaSpy 是通过一封似乎来自合法意大利房地产公司的恶意电子邮件发送的,该电子邮件以完美的意大利语编写。这些电子邮件通常包含一个查看发票的链接,将用户重定向到意大利企业使用的合法文档共享平台。然而,在这个看起来合法的外表下,攻击者嵌入了一个恶意链接,该链接指向 JAR 文件,这是 SambaSpy 感染的第一阶段。

SambaSpy 感染链 2 |图片来源: Kaspersky Labs

安装后,SambaSpy 将授予攻击者对受感染设备的几乎完全控制权。SambaSpy 用 Java 编写并使用 Zelix KlassMaster 保护程序进行混淆,配备了一系列功能,使其能够:

- 管理文件和进程

- 上传和下载文件

- 控制网络摄像头

- 记录击键和剪贴板活动

- 截取屏幕截图

- 从 Chrome、Edge 和 Brave 等流行浏览器中窃取凭据

- 执行远程桌面操作

- 启动远程 shell

该恶意软件的功能扩展到在运行时加载其他插件,根据受害者的环境进一步扩大其攻击范围。

卡巴斯基在此次活动中发现了两条感染链,均以电子邮件开头。在更复杂的案例中,受害者会收到一封来自德国地址但用意大利语写的电子邮件,敦促他们查看发票。单击该链接后,受害者将被重定向到合法的意大利云发票服务 FattureInCloud 以显示实际发票。然而,在幕后,与意大利语检查匹配的受害者将被重定向到恶意 OneDrive 链接,从而导致 SambaSpy 投放器。

有趣的是,如果受害者的系统不符合特定标准(例如在语言设置为意大利语的情况下运行 Edge、Chrome 或 Firefox),他们将被留在合法网站上,从而避免感染。这种目标定位的精确度凸显了攻击者的专业知识。

尽管该活动只关注意大利受害者,但卡巴斯基发现了指向巴西的痕迹。在恶意软件和恶意域中发现了巴西葡萄牙语工件,例如代码注释和错误消息。该活动的基础设施还包含与其他地区(包括西班牙和巴西)的联系,这表明攻击者可能在意大利之外有更广泛的野心。