高级、持续攻击者利用 Versa Director 中的零日漏洞 (CVE-2024-39717),通过研究人员称为 VersaMem 的定制 Web Shell 来破坏美国托管服务提供商。该恶意软件收集凭据,使攻击者能够以经过身份验证的用户身份访问提供商的下游客户网络。

“根据已知和观察到的策略和技术,[Lumen] 的 Black Lotus Labs 将 CVE-2024-39717 的零日漏洞利用和 VersaMem Web Shell 的操作使用归因于中国政府支持的威胁行为者,称为 Volt Typhoon 和 Bronze Silhouette,”Lumen 的威胁研究和运营部门表示。

“在撰写本文时,我们评估了对该漏洞的利用仅限于 Volt Typhoon,并且可能正在针对未修补的 Versa Director 系统进行。”

伏特台风 APT 之前曾以美国关键基础设施的网络为目标,FBI 已经破坏了该组织用于攻击这些组织和其他组织的美国 SOHO 路由器的僵尸网络。

CVE-2024-39717 被利用

Versa Director 是托管服务提供商用于向其客户提供安全访问服务边缘 (SASE) 服务的平台。它由 Versa Networks 开发和销售。

8 月 23 日,当网络安全和基础设施安全局 (CISA) 将其添加到其已知利用漏洞目录中时,更广泛的公众发现了 CVE-2024-39717——一个允许具有某些权限的用户/攻击者上传恶意文件的漏洞。

“Versa Director GUI 包含具有危险类型漏洞的无限制上传文件,该漏洞允许具有 Provider-Data-Center-Admin 或 Provider-Data-Center-System-Admin 权限的管理员自定义用户界面。’更改网站图标’(收藏夹图标)可以上传 .png 文件,该文件可以被利用来上传带有伪装成图像的.png扩展名的恶意文件,“CISA 解释说。

周一,Versa Networks 的安全研究团队发布了一份关于该漏洞的安全公告,发布了一个补丁,并确认它已被“至少一个已知实例中的高级持续威胁行为者”利用。

攻击

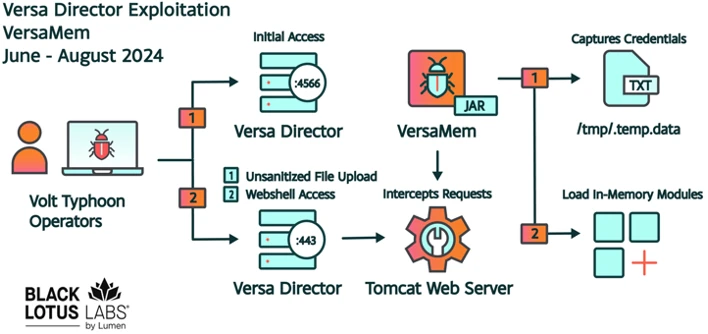

周二,Black Lotus Labs 的研究人员分享说,他们早在 2024 年 6 月 12 日就发现了行为者控制的小型办公室/家庭办公室 (SOHO) 设备在 ISP / MSP / IT 领域的四名美国受害者和一名非美国受害者身上利用零日漏洞。

“VersaMem Web Shell 是一个复杂的 JAR Web Shell,于 2024 年 6 月 7 日上传到 VirusTotal,文件名为’VersaTest.png’,目前没有防病毒 (AV) 检测,”他们解释说,并表示威胁行为者可能在将 Web Shell 部署到美国目标之前一直在非美国受害者身上对其进行了测试。

VersaMem 是量身定制的,可与 Versa Director 交互,捕获纯文本用户凭据并动态加载内存中的 Java 模块,这解释了它的隐蔽性。

攻击是如何展开的(来源: Black Lotus Labs)

“受感染的 Versa Director 系统的初始访问端口可能是端口 4566,根据 Versa 文档,它是与 Versa 节点之间的高可用性 (HA) 配对相关的管理端口,”研究人员补充道。

“我们发现受感染的 SOHO 设备通过端口 4566 进行 TCP 会话,然后立即通过端口 443 进行大型 HTTPS 连接,持续数小时。”

在其安全公告中,Versa Networks 一再表示,漏洞利用是可能的,因为“受影响的客户未能实施系统强化和防火墙指南”,这些指南已经存在多年,因此管理端口暴露在互联网上。

现在怎么办?

Versa 建议客户升级到 Versa Director 的固定版本之一 – 21.2.3、22.1.2、22.1.3 或 22.1.4 – 并实施上述系统强化和防火墙指南。

“要确定漏洞是否已被利用,客户可以检查 /var/versa/vnms/web/custom_logo/ 文件夹中是否有任何已上传的可疑文件。运行命令:file -b –mime-type <.png file> 应该将文件类型报告为’image/png’,“该公司表示,并敦促客户在需要帮助时与我们联系。

该公司此前曾在 2024 年 7 月底和 8 月初直接向客户发送指南。

Lumen 的研究人员分享了泄露指标以及其他检测和缓解步骤。

“鉴于漏洞的严重性、威胁行为者的复杂程度、Versa Director 服务器在网络中的关键作用以及成功入侵的潜在后果,Black Lotus Labs 认为这种利用活动非常重要,”他们总结道。