网络犯罪分子使用渐进式 Web 应用程序 (PWA) 来冒充银行应用程序并窃取移动用户的凭据。

ESET 研究人员详细介绍了针对使用渐进式 Web 应用程序 (PWA) 的移动用户的网络钓鱼活动。威胁行为者使用的虚假应用程序与 iOS 和 Android 上的真实银行应用程序几乎没有区别。该技术于 2023 年 7 月在波兰首次披露,随后在捷克以及匈牙利和格鲁吉亚等其他国家观察到。

该活动使用渐进式 Web 应用程序来冒充银行应用程序并窃取 Android 和 iOS 用户的凭据。

渐进式 Web 应用程序 (PWA) 是使用 Web 平台技术构建的应用程序,但提供类似于特定于平台的应用程序的用户体验。

该技术允许从第三方网站安装网络钓鱼应用程序,而无需用户启用第三方应用程序安装。对于 iOS 用户来说,这破坏了 “walled garden” 方法的通常安全假设。在 Android 上,它可能导致看似来自 Google Play 商店的 APK 的静默安装,从而进一步欺骗用户。

针对 iOS 的网络钓鱼网站会指示受害者将渐进式 Web 应用程序 (PWA) 添加到他们的主屏幕,而在 Android 上,PWA 是在确认浏览器中的自定义弹出窗口后安装的。该技术于 2023 年 7 月在波兰首次披露,随后由 ESET 研究人员在捷克观察到,其他病例针对匈牙利和格鲁吉亚的银行。

“阴险地,安装 PWA/WebAPK 应用程序并不会警告受害者安装第三方应用程序。在 Android 上,这些网络钓鱼 WebAPK 甚至似乎是从 Google Play 商店安装的。“ESET 发布的报告写道。“观察到的大多数应用程序都针对捷克银行的客户,但我们也观察到一个针对匈牙利银行的网络钓鱼应用程序,另一个针对格鲁吉亚银行的网络钓鱼应用程序。”

对这些攻击中使用的 C2 服务器和后端基础设施的分析表明,两个不同的威胁行为者正在运营这些活动。

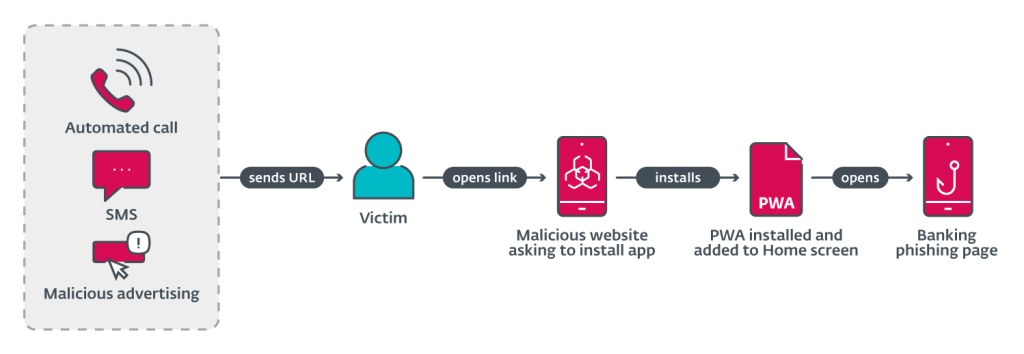

ESET 发现的网络钓鱼活动通过三种不同的 URL 交付方式针对移动用户:自动语音通话、SMS 消息和社交媒体恶意广告。自动呼叫会警告用户过时的银行应用程序,并在用户按照提示发送后通过短信发送网络钓鱼 URL。SMS 活动不分青红皂白地将网络钓鱼链接发送到捷克电话号码。社交媒体恶意广告涉及 Instagram 和 Facebook 等平台上的广告,针对特定人群发出号召性用语。点击这些 URL 后,受害者被重定向到模仿官方应用商店的网络钓鱼页面,例如 Google Play 或 Apple Store。

攻击者试图诱骗受害者安装其银行应用程序的虚假“新版本”。根据活动的不同,单击安装/更新按钮会直接在受害者的手机上触发恶意应用程序的安装。

对于 Android 用户,这可以是 WebAPK,而对于 iOS 和 Android 用户,它可能是渐进式 Web 应用程序 (PWA)。安装过程不会触发有关未知应用程序的浏览器警告,从而利用 Chrome 的 WebAPK 技术。iOS 用户会看到一个弹出窗口,模拟本机提示,将网络钓鱼 PWA 添加到其主屏幕,没有任何警告。安装应用程序后,受害者被要求输入他们的银行凭证,然后将这些凭证发送到 C2 服务器。

专家注意到,这些活动使用了两个不同的 C2 基础设施,这表明两个 dinstict 组织正在针对捷克和其他银行开展 PWA/WebAPK 网络钓鱼活动。

一个组使用 Telegram 机器人通过官方 API 将输入的信息记录到 Telegram 群聊中,而另一个组则使用带有管理面板的传统 C2 服务器,该面板与 NGate Android 恶意软件活动相关联。

“我们发现了一种新的网络钓鱼方法,将成熟的社会工程方法与 PWA 应用程序的跨平台技术相结合。还发现了针对 Android 用户的案例,特别是通过目标应用的 Google Play 商店页面的山寨页面并使用 WebAPK 技术。大多数已知案例都在捷克境内,只有两个网络钓鱼应用程序出现在该地区之外(匈牙利和格鲁吉亚)。“ESET 发布的报告总结道。“我们预计会创建和分发更多的山寨应用程序,因为安装后很难将合法应用程序与网络钓鱼应用程序区分开来。”