Cato Security 发现了一个名为 Cthulhu Stealer 的新信息窃取程序,它以 Apple macOS 为目标并窃取了大量信息。

Cado Security 研究人员发现了一种针对 macOS 用户的恶意软件即服务 (MaaS),称为 Cthulhu Stealer。

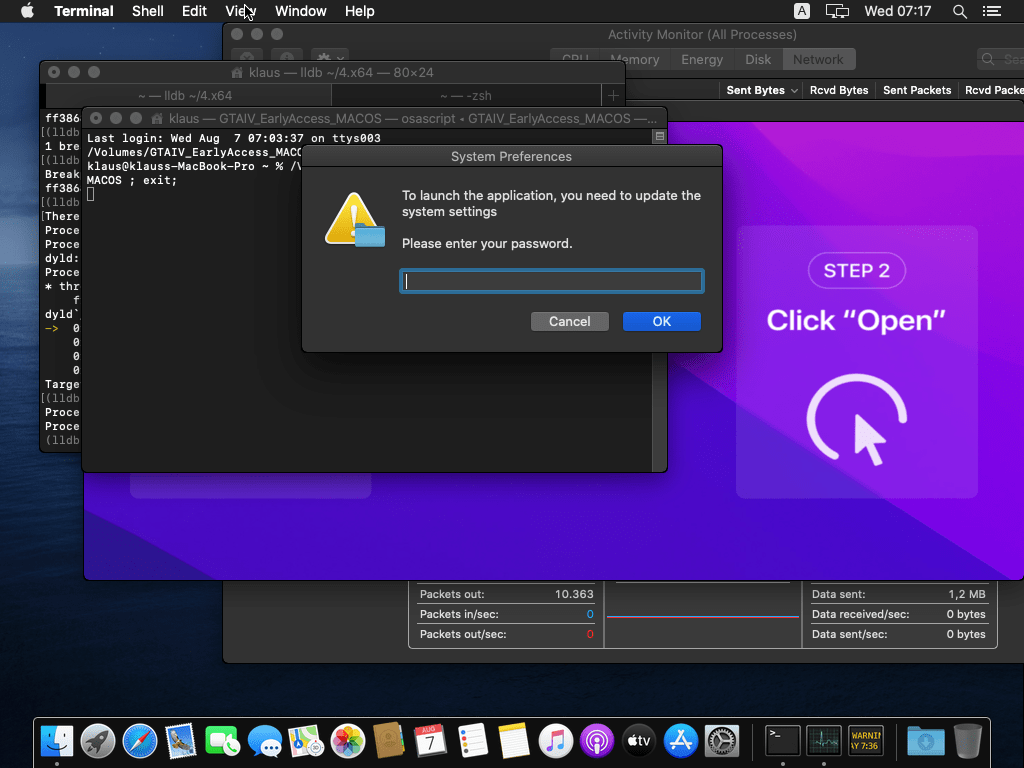

Cthulhu Stealer 通过伪装成合法软件的 Apple 磁盘映像 (DMG) 以 macOS 用户为目标。研究人员发现 Cthulhu Stealer 冒充 Adobe GenP、CleanMyMac 和 Grand Theft Auto IV 等合法软件的磁盘映像。

恶意代码是用 GoLang 编写的,挂载 dmg 后,它会提示用户使用 macOS 工具输入他们的系统和 MetaMask 密码。

一旦用户输入了他们的凭据,恶意软件就会将它们存储在一个目录中,并使用 Chainbreak 转储钥匙串密码。然后,恶意软件会创建被盗数据的 zip 存档,其中包括系统和网络信息,并向命令和控制 (C2) 服务器发送通知。该恶意软件还会收集系统信息,包括 IP 地址和硬件/软件信息。

“Cthulhu Stealer 的主要功能是从各种商店(包括游戏帐户)窃取凭据和加密货币钱包。如图 10 所示,有多个检查器功能可以检查目标文件存储的安装文件夹,通常在“Library/Application Support/[file store]”中。“在 /Users/Shared/NW 中创建一个目录,并将安装文件夹的内容转储到每个存储的文本文件中。”

该恶意软件可以从广泛的来源窃取各种类型的信息。其中包括浏览器 cookie,它可以让攻击者访问用户会话和存储的密码,以及众多加密货币钱包,例如 Coinbase、MetaMask、Wasabi、Binance、Daedalus、Electrum、Atomic、Harmony、Enjin、Hoo、Dapper、Coinomi、Trust、Blockchain 和 XDeFI 钱包,突出了恶意软件专注于利用金融数据。

此外,该恶意软件针对特定的应用程序和服务,从 Telegram 的 Tdata 帐户信息、Minecraft 用户帐户甚至 Battlenet 中的游戏相关文件中窃取数据,这表明它有可能破坏个人和游戏活动。该恶意软件还可以转储 Keychain 和 SafeStorage 密码。

Cthulhu Stealer 与 Atomic Stealer 信息窃取程序具有相似的功能和特性,导致专家推测它可能是由同一开发人员创建的。这两个窃取者都使用 macOS 命令行工具 osascript 提示用户输入密码,甚至在提示中包含相同的拼写错误。

Cthulhu Stealer 的开发人员和附属公司以 Cthulhu 团队的身份运营,通过 Telegram 进行通信,并以每月 500 美元的价格出租他们的恶意软件。

附属公司负责部署恶意软件并从主要开发人员那里获得一定比例的收入。Cthulhu Stealer 已在两个知名恶意软件市场上出售,并在 Telegram 上做广告。然而,在 2024 年,附属公司开始抱怨没有收到付款,指责被称为“Cthulhu”或“Balaclavv”的开发商是骗子。这导致开发人员被永久禁止进入市场。

“总之,虽然 macOS 长期以来一直被认为是一个安全的系统,但针对 Mac 用户的恶意软件的存在仍然是一个日益严重的安全问题。尽管 Cthulhu Team 似乎不再活跃,但这提醒我们 Apple 用户也不能免受网络威胁。保持警惕并谨慎行事至关重要,尤其是在安装来自非官方来源的软件时。“报告总结道。