专家们将正在进行的旨在部署恶意软件 SystemBC 的社会工程活动与 Black Basta 勒索软件组织联系起来。

Rapid7 研究人员发现了一项新的社会工程活动,该活动将 SystemBC 滴管分发到 Black Basta 勒索软件操作中。

2024 年 6 月 20 日,Rapid7 研究人员检测到多次攻击,这与 Rapid7 正在跟踪的持续社会工程活动一致。专家们注意到,在最近的事件中,威胁行为者使用的工具发生了重要转变。

攻击链以相同的方式开始,威胁行为者发送电子邮件炸弹,然后尝试致电目标用户,通常通过 Microsoft Teams,以提供虚假解决方案。他们诱骗用户安装AnyDesk,允许远程控制他们的计算机。

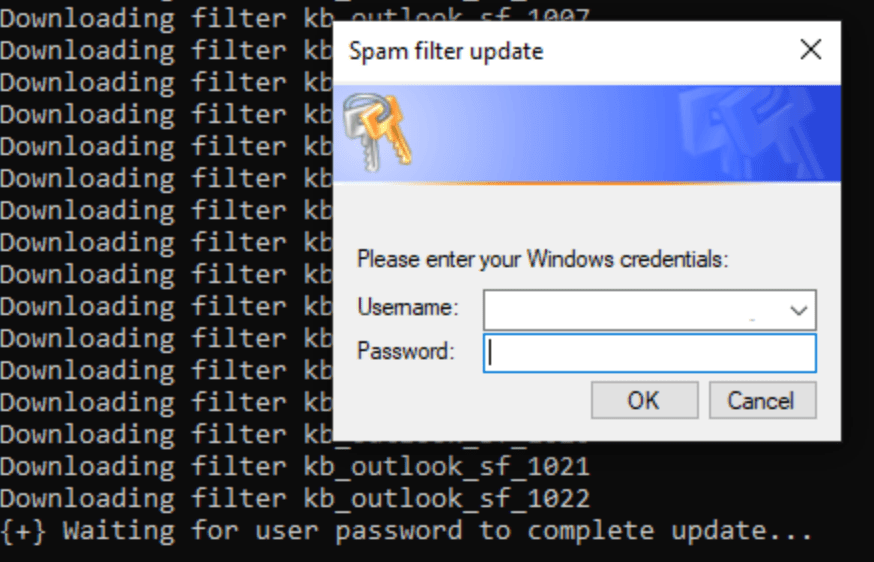

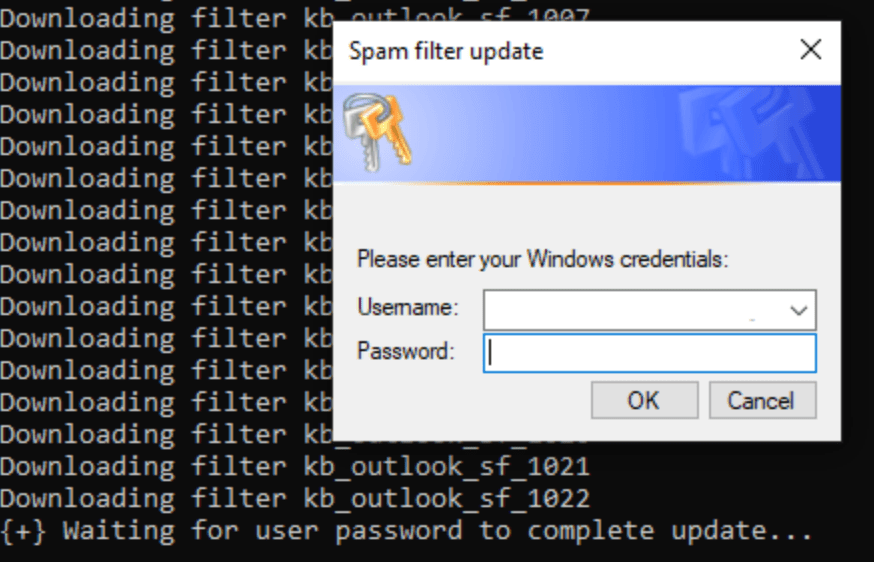

在攻击过程中,攻击者部署了一个名为 AntiSpam.exe 的凭据收集工具,该工具伪装成垃圾邮件过滤器更新程序。此工具会提示用户输入其凭据,然后保存或记录这些凭据以供以后使用。

攻击者使用了各种名为与其初始诱饵对齐的有效载荷,包括 SystemBC 恶意软件、Golang HTTP 信标和 Socks 代理信标。

研究人员注意到使用了一个名为旨在利用漏洞 CVE-2022-26923 进行权限提升的可执行文件,并使用反向 SSH 隧道和级别远程监控和管理 (RMM) 工具进行横向移动和维护访问。update6.exe

Rapid7 发布的报告中写道:“执行时,如果环境中使用的域控制器易受攻击,update6.exe将尝试利用 CVE-2022-26923 添加计算机帐户。“调试符号数据库路径保持不变,并指示以下内容:C:\Users\lfkmf\source\repos\AddMachineAccount\x64\Release\AddMachineAccount.pdb。原始源代码可能是从 Outflank 创建的公开可用的 Cobalt Strike 模块复制而来的。

中的 SystemBC 有效负载是从加密资源中动态检索的,并直接注入到同名的子进程中。原始 SystemBC 文件使用 XOR 密钥进行加密,由于 PE 部分之间的填充 null 字节的加密,此密钥会公开。update8.exe

研究人员建议通过阻止所有未经批准的远程监控和管理解决方案来减轻威胁。AppLocker 或 Microsoft Defender 应用程序控制可以阻止所有未经批准的 RMM 解决方案在环境中执行。

Rapid7 还建议:

- 对用户进行有关 IT 通信渠道的教育,以发现并避免社会工程攻击。

- 鼓励用户举报声称来自IT人员的可疑电话和短信。

- 保持软件更新以防范已知漏洞,包括应用 CVE-2022-26923 补丁以防止易受攻击的域控制器上的权限提升。

该报告还包括此活动的妥协指标。