Ivanti 解决了一个严重身份验证绕过漏洞,该漏洞被跟踪为 CVE-2024-7593(CVSS 评分为 9.8),该漏洞会影响虚拟流量管理器 (vTM) 设备,该设备可能允许攻击者创建流氓管理员帐户。

Ivanti vTM (Virtual Traffic Manager) 是一种基于软件的流量管理解决方案,旨在优化和保护应用程序交付。

“成功利用此漏洞可导致绕过身份验证并创建管理员用户,”该软件公司发布的公告中写道。“在 Ivanti vTM 22.2R1 或 22.7R2 版本以外的版本中不正确地实施身份验证算法,允许未经身份验证的远程攻击者绕过管理员面板的身份验证。”

该漏洞是由于身份验证算法的错误实现造成的,该算法允许未经身份验证的远程攻击者绕过面向 Internet 的 vTM 管理员控制台上的身份验证。

该公司通过发布补丁 22.2R1(2024 年 3 月 26 日发布)或 22.7R2(2024 年 5 月 20 日发布)解决了该漏洞。该公司解释说,将其管理界面指向私有 IP 并限制访问的客户可以尽早解决问题。

Ivanti 表示,它不知道在野外利用此漏洞的攻击,但它知道概念验证漏洞利用代码的公开可用性。

“在披露时,我们不知道有任何客户被此漏洞利用。但是,概念验证是公开的,我们敦促客户升级到最新的补丁版本,“该公告继续说道。

为了限制此漏洞的可利用性,Ivanti 建议通过私有/公司网络限制管理员对网络内部管理接口的访问。

以下是公司提供的说明:

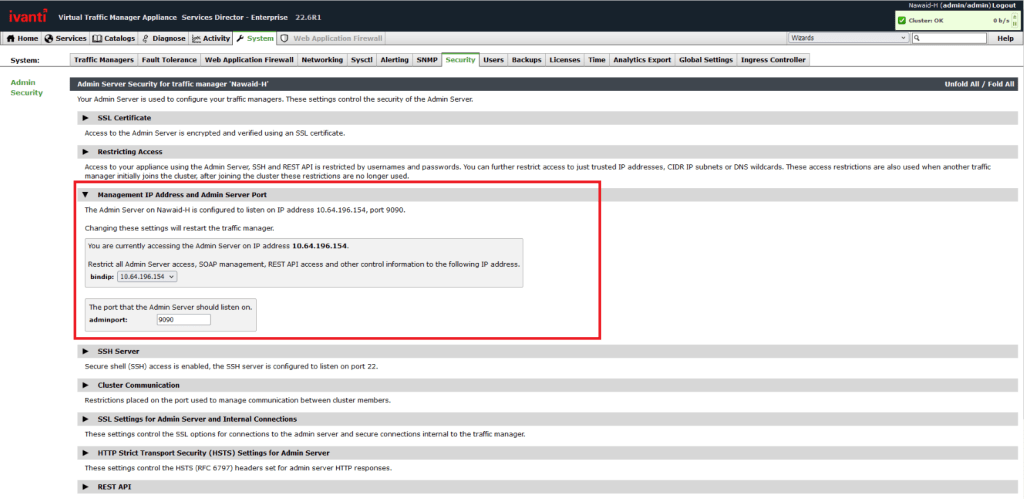

1. 在 VTM 服务器上,导航到“系统>安全性”,然后单击页面

的“管理 IP 地址和管理服务器端口”部分的下拉列表 2.在 bindip 下拉列表中,选择管理接口 IP 地址。作为另一种选择,客户还可以直接使用“bindip”设置上方的设置来限制对受信任 IP 地址的访问,从而进一步限制谁可以访问该接口。