一个已有 18 年历史的漏洞,被称为“0.0.0.0 Day”,允许恶意网站绕过 Chrome、Firefox 和 Safari 中的安全性来破坏本地网络。

Oligo Security 的研究团队警告说,一个已有 18 年历史的漏洞,被称为“0.0.0.0 Day”,该漏洞允许恶意网站绕过 Chrome、Firefox 和 Safari 中的安全性,从而破坏本地网络。

该问题可能会导致网络外部的攻击者在本地服务上进行未经授权的访问和远程执行代码。

“这个问题的根源在于不同浏览器之间安全机制的实施不一致,以及浏览器行业缺乏标准化。阅读 Oligo Security 发布的公告。“因此,看似无害的 IP 地址 0.0.0.0 可以成为攻击者利用本地服务的强大工具,包括用于开发、操作系统甚至内部网络的服务。”

专家们敦促解决这一漏洞,因为他们知道“活跃的利用活动”,例如ShadowRay。

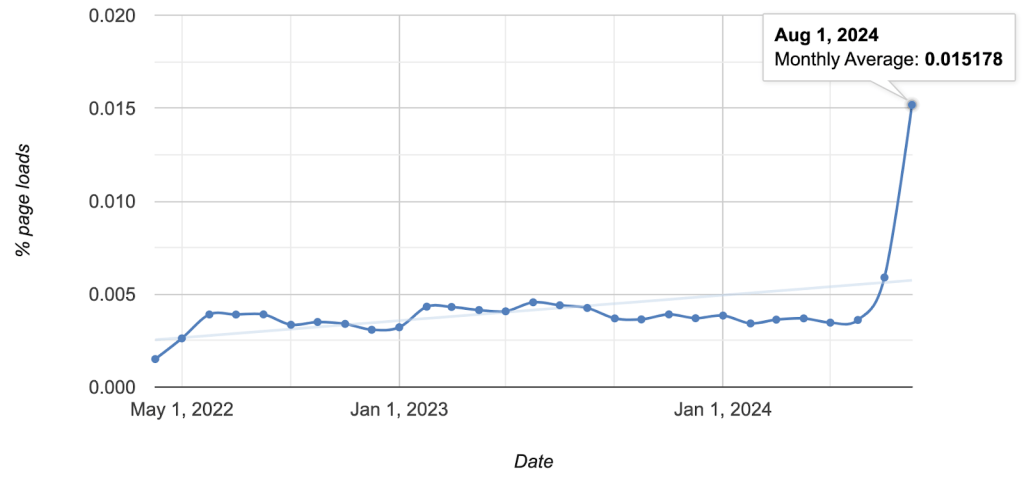

“值得注意的是,根据 Chromium 中的计数器,通信 0.0.0.0 的网站百分比正在上升。这些页面可能是恶意的,目前这一比例占所有网站的0.015%。“截至 2024 年 8 月,全球有 2 亿个网站,可能有多达 ~10 万个公共网站正在与 0.0.0.0 通信。下图说明了这种上升。

“0.0.0.0 Day”漏洞揭示了浏览器管理网络请求方式的一个严重缺陷,可能允许恶意行为者访问本地设备上的敏感服务。

该漏洞不会影响 Windows 设备,因为 IP 地址无法访问。

专家们注意到,公共网站(如.com域)可以与在本地网络(localhost)上运行的服务进行通信,并可能使用地址0.0.0.0而不是localhost/127.0.0.1在访问者的主机上执行任意代码。

PNA(专用网络访问)是由 Google 牵头的一项计划,并不断发展和改进。专家指出,0.0.0.0 Day 漏洞还绕过了 Google 在 Chromium 中开发的 PNA(Private Network Access)机制,阻止网站在从公共网站加载时通过 Javascript 访问 127.0.0.1、localhost 和其他私有 IP。

该漏洞还绕过了用于集成应用程序的跨源资源共享 (CORS) 机制。CORS 定义了一种方式,使在一个域中加载的客户端 Web 应用程序能够与另一个域中的资源进行交互。

最近的攻击,如来自SeleniumGreed的攻击,利用Selenium Grid公共服务器,通过使用已知的远程代码执行(RCE)漏洞来获得对组织的初步访问权限。专家们发现,通过向 http://0.0.0.0:4444/ 发送精心设计的 POST 请求,可以在本地 Selenium Grid 实例上远程执行任意代码。

专家观察到的另一个攻击媒介使用本地 Selenium Grid 集群来浏览浏览器配置不安全的网站,可能允许访问 VPN 后面的内部域和私有 DNS 记录。

研究人员于 2024 年 4 月与 Web 浏览器开发团队分享了他们的发现,他们预计这个问题将得到完全解决。

“多亏了我们的报告,浏览器优先考虑了这些修复并进行了重大更改,阻止了 0.0.0.0 作为目标 IP。报告总结道,重要的是要有一个协作修复程序,以避免浏览器通过引入修复程序来“互为零日”的情况。