GitGuardian 发布了一个工具,帮助公司发现他们的开发人员在公共 GitHub 上泄露了多少秘密,包括与公司相关的和个人的秘密。

即使您的组织不参与开源,您的开发人员或分包商也可能无意中泄露其个人 GitHub 仓库上的敏感信息。想想公司机密或源代码——一个重大的风险警报!

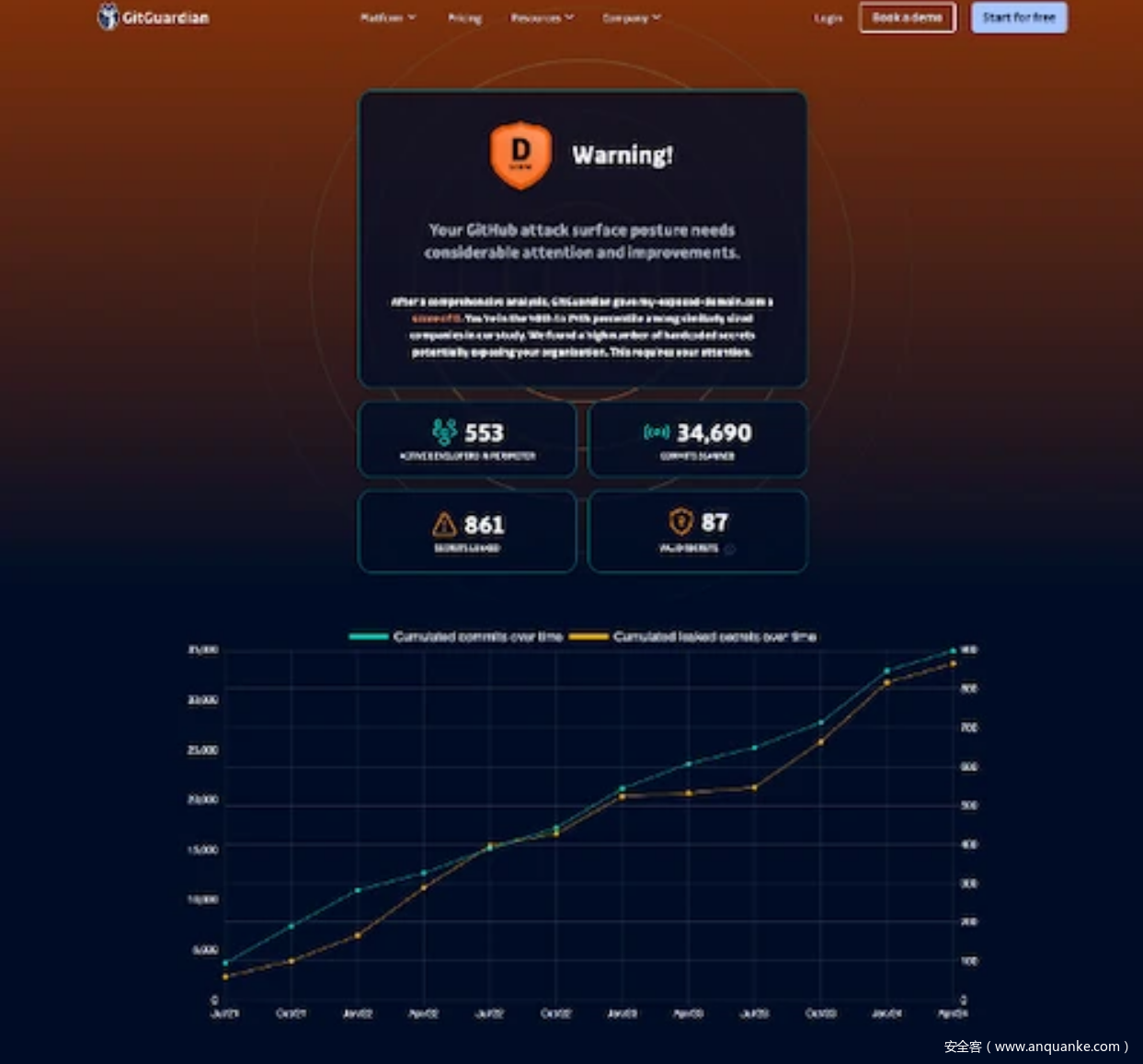

输入您的域名并获得有价值的指标,例如在 GitHub 上公开泄露的秘密数量和有效秘密的数量。

审计中包含的数据

已扫描的提交:GitHub 上的所有活动都链接到提交电子邮件。GitGuardian 可以将此类提交电子邮件绑定到 GitHub 帐户,从而监控该帐户的活动。

您边界内的活跃开发人员:在其 GitHub 个人资料中提及您的公司名称的开发人员,或在 GitHub 上公开推送代码时使用其公司电子邮件地址的开发人员。

在 GitHub 上公开泄露的机密:机密是授予系统或数据访问权限的数字身份验证凭据。这些通常是 API 密钥或用户名和密码。

在 GitHub 上公开可用的有效机密:仍可能被恶意人员利用的机密。

按类别划分的机密细分:每个类别的机密泄露百分比(例如。私钥、版本控制平台、云提供商、消息系统、数据存储等)。

在提交中直接提及您的公司:在提交的代码中提及您的公司域的提交。

涉及至少一个秘密泄露的开发人员:您外围的开发人员至少泄露了一个秘密。

敏感文件中包含的机密:在本身敏感的文件(如配置文件)中发布的机密。

公共事件:当私有仓库公开时,将发生公共事件。此类事件是敏感的,因为它泄露了存储库的整个历史记录,可以在其中找到敏感数据。

从 GitHub 中删除的秘密:在 GitHub 上无法再找到,但已被泄露并可以在 GitHub 档案中找到的秘密。

GitGuardian 的秘密检测引擎自 2017 年以来一直在生产环境中运行,分析来自 GitHub 的数十亿次提交。算法和检测器不断针对 40 亿次提交的数据集进行训练。最新的 2024 年机密状态蔓延显示,2023 年在 GitHub 上暴露了 1280 万个新机密事件。GitGuardian 可以通过首先识别在 GitHub 上活跃的开发人员来告诉您有多少泄漏与您的公司有关。

即使您的组织不参与开源,您的开发人员或分包商也可能无意中泄露其个人 GitHub 仓库上的敏感信息。这包括公司机密或源代码,构成重大风险。

审核生成的分数范围从 A 到 E。此分数考虑了检测到的硬编码密钥的数量、泄密者的数量(至少泄露了一个密钥的开发人员)以及过去三年中您范围内的开发人员数量。公司按其开发人员数量进行分组,以便进行公平的比较。